Unterstützung Schadsoftware / Cyberangriff

Unterstützung Schadsoftware / Cyberangriff

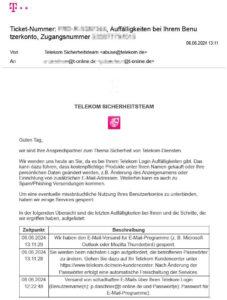

Bei diesem Fall wurde die Kundschaft von Seiten des Telekom Sicherheitsteams per Email informiert, dass in dem verwendeten Benutzerkonto Auffälligkeiten vorliegen. In der Folge wurde der Versand über Drittprogramme gesperrt und das Passwort zurückgesetzt.

Der Angreifer erlangte mit hoher Wahrscheinlichkeit durch eine Schadsoftware (Trojaner) die Zugangsdaten (Email / Passwortkombination) zu dem Email Konto.

Im Email Postfach fanden sich bereits diverse Wiederherstellungscodes für Social Media Account und andere verwendete Onlinekonten.

Erschwerend kam hinzu, dass bei nahezu allen verwendeten Online Diensten die gleiche Email /

Passwortkombination verwendet wurde.

Wichtig ist in so einem Fall das man Online Zugänge, soweit noch möglich sichert indem man Passwörter ändert und ggf. eine Zwei-Faktor-Authentifizierung einrichtet.

Aufgrund der vorliegenden Tatsachen war ein unberechtigter Zugriff auf das Email Konto und auf die verwenden Online Konten gesichert.

Als Erstmaßnahme wurde am PC die aktivierte Bitlocker-Verschlüsselung deaktiviert und anschließend eine 1:1 (Bit-für-Bit) Kopie des verbauten 500GB Datenträgers erstellt.

Nach Rücksprache wurden dann bei allen Konten, wo noch möglich, sofort das Passwort geändert. Dies war bei allen außer dem Microsoft Konto möglich. Im besagten Microsoft Konto war durch den oder die Angreifer bereits eine andere Email Adresse hinterlegt, die alte gelöscht, sowie eine 2-Faktor-Authentifizierung mittels App hinterlegt. Ein Kontozugriff war nicht mehr möglich.

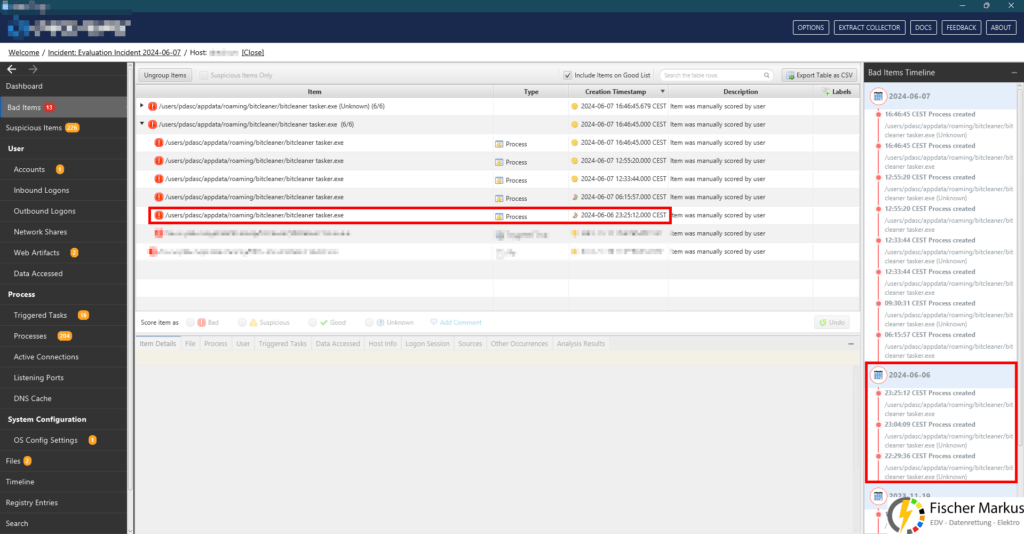

Bei der Schadsoftware (klassifiziert als Win64.Trojan.Generic) handelt es sich um einen sog. Trojaner. Ein Trojaner ist eine Schadsoftware oder auch Malware, die sich oftmals als legitime Software ausgibt. Trojaner werden von Cyberdieben und Hackern eingesetzt, um Zugang zum System des Benutzers zu erlangen.

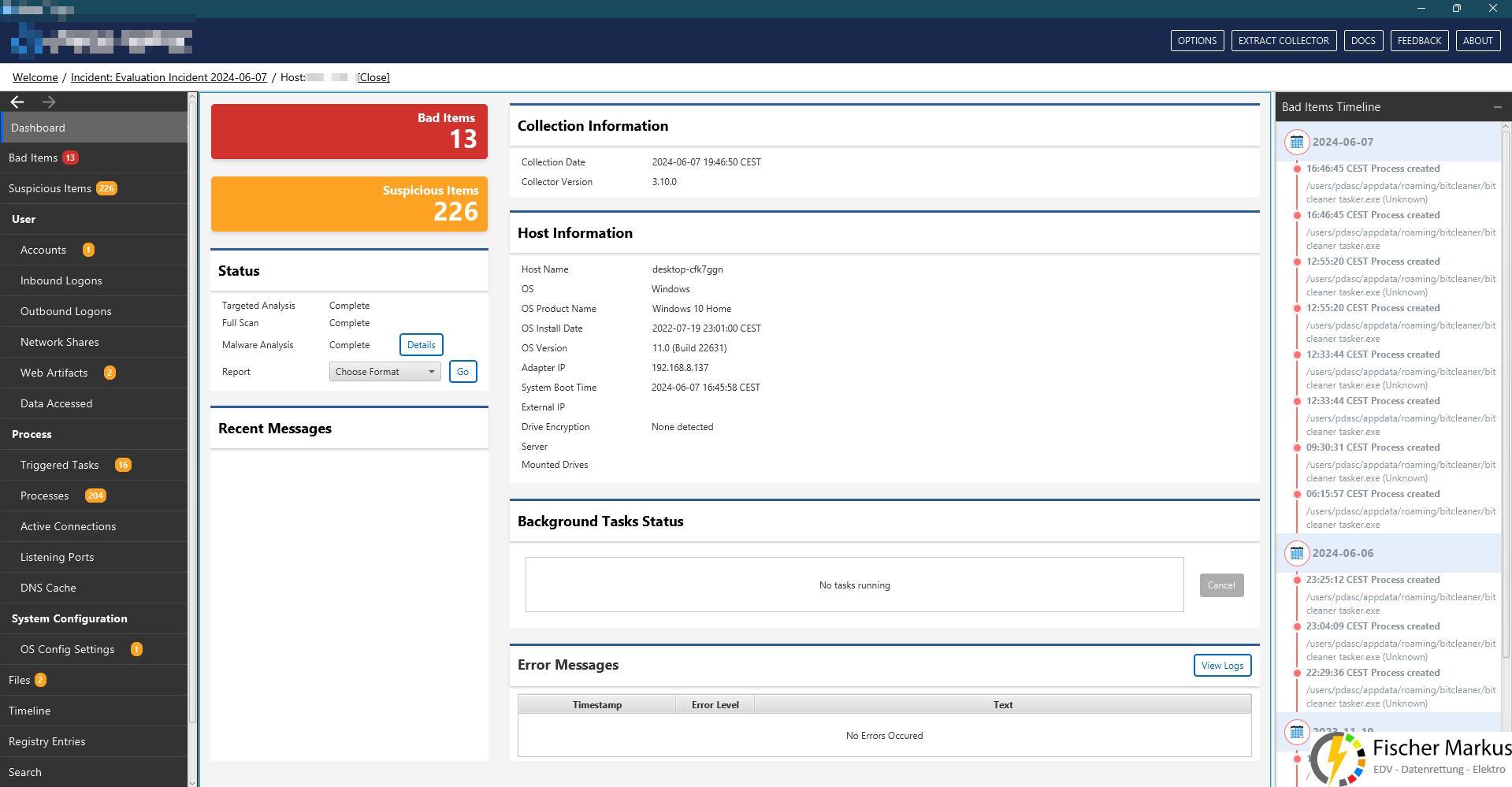

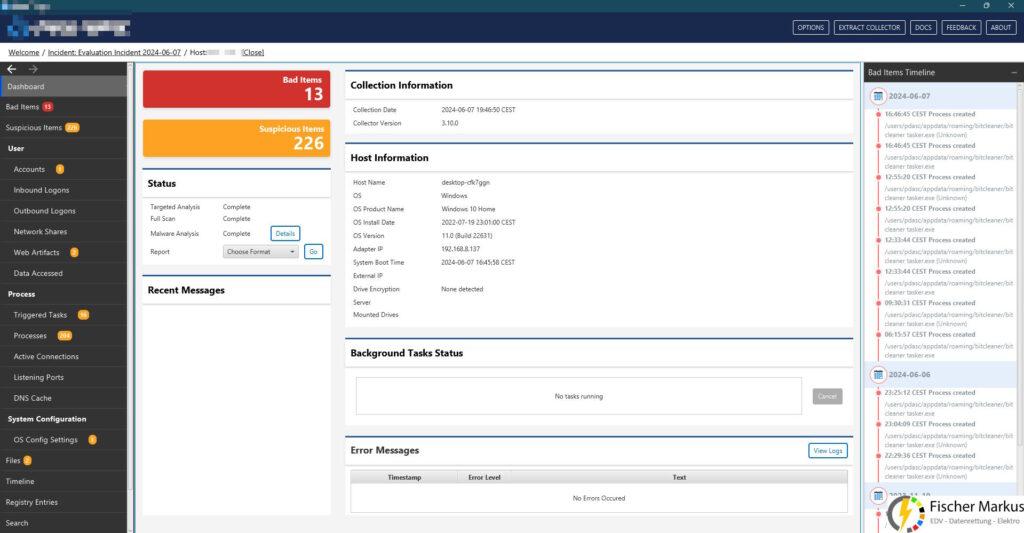

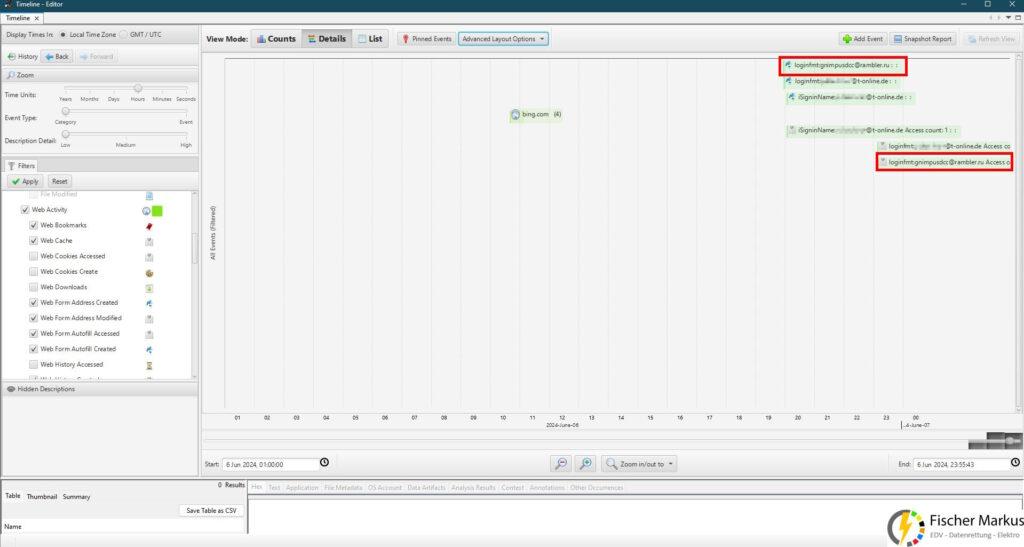

Bei der weiteren tiefergehenden Analyse kam eine Software für Digitale Forensik und Incident-Response zur Untersuchung von Cyberbedrohungen sowie die Erkennung und Entschärfung von laufenden Cyberangriffen zum Einsatz. Hiermit konnte der Zeitraum des Vorfalls eingegrenzt werden.

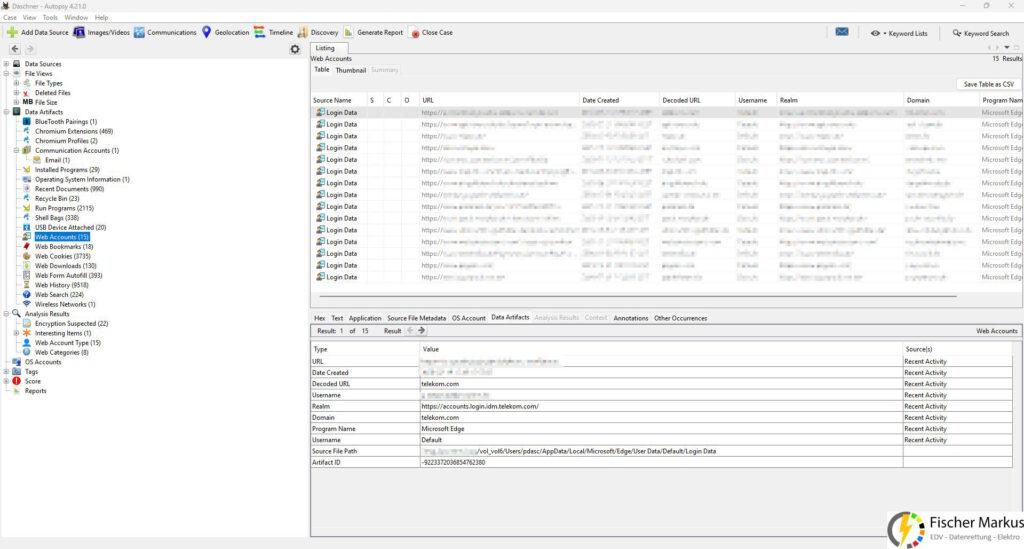

Die Post-Mortem-Analyse erfolgte mit einer Forensik Software die im Anschluss zahlreiche Daten aufbereitet zur Verfügung stellt. Angefangen vom Details des Betriebssystems, der zuletzt genutzten Programme bis hin zu den Aktivitäten im Internet.

Da das System kompromittiert war, musste dieses aus Sicherheitsgründen komplett neu aufgesetzt werden. Persönliche Daten wurde in einer sicheren Umgebung abgespeichert und im Anschluss wiederhergestellt.

Um die Sicherheit der verwendeten Online Konten weiter zu steigern, wurde abschließend bei den verwendeten Konten eine 2-Faktor-Authentifizierung eingerichtet.